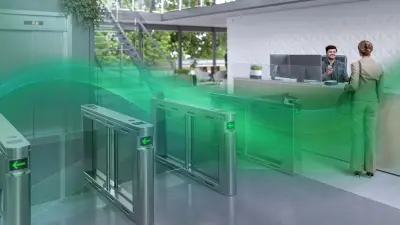

Software de control de acceso

El control del acceso es un componente esencial de la seguridad de edificios. Necesita un software realmente fiable para gestionar los perfiles de acceso de los diferentes usuarios de su instalación. Nuestro software de control de acceso (Access Management System) es un sistema de gestión de acceso preparado para el futuro para aplicaciones de tamaño mediano a grande. Es fácil de usar, operar y ampliar. Ofrece la máxima seguridad de datos y varias características que solo se encuentran en las soluciones de seguridad de alta gama. Además, el software también está abierto para la integración con sistemas de otros fabricantes, lo que lo convierte en una solución muy versátil para sus proyectos de control de accesos.

Flexible y escalable

Nuestra solución de control de acceso puede crecer fácilmente con las necesidades del cliente. El software se ofrece en dos paquetes de software preconfigurados para empresas de diferentes tamaños: Lite y Plus. Los paquetes ofrecen una amplia gama de titulares de tarjetas y puertas, que permiten actualizar el sistema fácilmente cuando la organización crece. El paquete mayor permite administrar hasta 400.000 titulares de tarjetas y hasta 10.000 puertas. Puesto que no es necesario sustituir el hardware, ampliar el tamaño del sistema es muy rentable. Esta excelente escalabilidad hace que el software sea una inversión verdaderamente preparada para el futuro.

| Lite | Plus | |

|---|---|---|

| | Lite Incluido en el paquete (extensión máxima) | Plus Incluido en el paquete (extensión máxima) |

| Puertas | Lite 16 (80) | Plus 32 (10000) |

| Tarjetas | Lite 200 (5000) | Plus 2000 (400000) |

| Divisiones | Lite 1 (1) | Plus 2 (200) |

| Clientes | Lite 1 (2) | Plus 2 (200) |

| Master Access Controller (MAC) | Lite 1 (1) | Plus 1 (40) |

| Rondas de guardia | Lite 50 (50) | Plus 100 (200) |

| Comando y control de intrusiones* | Lite 1 (50) | Plus 1 (80) |

| Gestión de usuarios de intrusiones* | Lite 1 (50) | Plus 1 (500) |

| API Access Control | Lite sí (sí) | Plus sí (sí) |

| * Se aplica a los sistemas de alarma de intrusión de las B Series y G Series: una misma licencia para gestión de comando y control y gestión de usuarios | Lite | Plus |

Fácil de usar

La configuración de nuestro software de control de accesos es sencilla: se importan al sistema los planos de planta existentes y se arrastran y sueltan los iconos para representar los controladores, las puertas y los objetos del edificio en la vista del mapa. La incorporación es simple: el registro y la asignación de los derechos de acceso se implementan en un solo controlador de accesos, incluso el registro de datos biométricos, por ejemplo reconocimiento facial. Los datos de varios miles de titulares de tarjetas que se mantienen en sistemas heredados o sistemas de RR. HH. también se pueden importar rápidamente con unos pocos clics gracias a la herramienta de importación y exportación. La posibilidad de crear perfiles de acceso con un determinado alcance de los privilegios de acceso, facilita la asignación de autorizaciones, ya que no es necesario asignar cada una de las autorizaciones al titular de la tarjeta, sino solo un perfil del rol predefinido. Para facilitar la selección de lectores y controladores disponibles en el catálogo de productos de Bosch, se muestran con la foto del producto y el número de CTN en la configuración del dispositivo.

Una vez instalado y configurado, el uso de nuestro sistema de control de acceso de fácil manejo también es sencillo, con una lista de alarmas con iconos intuitivos y un esquema de colores que garantizan una reacción rápida y eficaz del operador. En todo momento, el operador tiene un conocimiento completo de la situación gracias a las actualizaciones instantáneas de eventos en los puntos de acceso mediante la visión general del plano en pantalla. El operador ve una lista constantemente actualizada de los últimos titulares de tarjetas que han intentado obtener acceso a las puertas seleccionadas, a quién se le ha concedido el acceso y a quién no. Además, la vista del plano indica la puerta respectiva en el plano para permitir al operador ver rápidamente el lugar exacto donde se está produciendo el evento.

Alta seguridad de datos

Bosch aplica las normas más estrictas en materia de seguridad de los datos y de protección de la privacidad (conforme al RGPD). Como medida de protección contra la delincuencia informática y la perdida de datos personales, toda la comunicación está encriptada en todas las etapas. Nuestro software de acceso de control también cuenta con certificados digitales de confianza para la autenticación mutua entre el servidor y el cliente, y utiliza los principios de diseño seguro, como la "seguridad por defecto" y el "principio de mínimo privilegio". Sus datos están definitivamente seguros con los productos Bosch líderes en la industria.

Privacidad de datos

Autorizaciones de acceso estrictas a los datos personales

Solo se pueden recopilar datos relevantes

Duración del almacenamiento de datos para cumplir con la política de la empresa

Seguridad de datos

Seguro por diseño: encriptación, autenticación, certificados

Seguro por defecto: todos los ajustes de seguridad son elevados por defecto

Principio de mínimo privilegio: asignar privilegios granulares a los operadores

Abierto para la integración

La flexibilidad y el carácter abierto son muy importantes para nosotros. Hemos diseñado nuestro sistema para ofrecer una funcionalidad de integración total, sin dejar de ser lo fiable y seguro que usted está acostumbrado. Hay una API Access Control disponible para permitir que los desarrolladores de otros fabricantes diseñen aplicaciones. De esta forma es posible ofrecer soluciones completas mucho más rápidas a los clientes.

Ejemplos de integración

- Gestión de vídeo

- Gestión de alarmas de intrusión

- Gestión de instalaciones (aplicaciones móviles)

- Gestión de identidad (basada en flujo de trabajo)

- Gestión de visitantes y proveedores

- Gestión de rondas de vigilancia

- Protección de la seguridad y el personal

- Gestión de horas y asistencia

- Integración de lectores móviles y biométricos

- Gestión de estacionamiento y ocupación

Software potente

Potente combinación de hardware y software

Un sistema de control de accesos combina lógica, control y señalización para proteger físicamente las instalaciones. Por lo tanto, es esencial que el software del lado del administrador y el hardware del lado de la puerta funcionen juntos de manera fiable. La combinación de hardware y software de Bosch garantiza una integración perfecta en una solución integral coherente y fiable.

Siempre disponible

Bosch tiene un método único en dos pasos para garantizar que podamos ofrecer una mayor resiliencia y alta disponibilidad. Nuestra solución de control de acceso basada en IP utiliza uno o más Master Access Controller (MAC) (redundantes) entre el servidor y los Access Modular Controllers (AMC). Si el servidor falla, los MAC se hacen cargo y se aseguran de que los AMC aún se comuniquen entre sí. De ese modo, es posible seguir ejecutando incluso las funcionalidades que incluyen varios controladores, como el antirretorno, la ronda de guardia y el control de áreas.

Incluso en el caso muy improbable de que ambos MAC fallen, los AMC permanecen activos y aún pueden tomar la decisión de acceso correcta en función del último estado disponible. Mientras dura la falta de conexión, es posible almacenar hasta 2 millones de eventos. Esta tecnología proporciona al usuario final la mayor disponibilidad del sistema en el mercado.

Contrato de Mantenimiento de Software

Para obtener mayores beneficios, ofrecemos un Software Maintenance Agreement (SMA), que le ofrece un conjunto integral de servicios de soporte y mantenimiento de software de primer nivel. Con el SMA, podrá actualizar a las últimas versiones de software, lo que garantiza que el sistema disponga de las funciones y actualizaciones de seguridad más avanzadas disponibles. Este enfoque proactivo no solo le contribuye a mantenerse a la vanguardia de posibles vulnerabilidades, sino que también optimiza el rendimiento del sistema.

Para obtener más información sobre el SMA, descargue el folleto.

Información práctica

Aquí encontrará algunas herramientas prácticas que le ayudarán a conocer nuestra oferta de software de control de accesos. Incluye una infografía que presenta las características y ventajas de nuestro software de control de accesos mediante iconos e imágenes. Además, encontrará una guía del sistema de software de administración de accesos para ayudar a construir su propio sistema de control de accesos. Finalmente, encontrará el enlace a nuestro catálogo de productos en línea desde donde puede descargar todos los archivos necesarios para disponer de la última versión de Access Management System.

Formación

Contamos con sesiones de formación a la medida de sus necesidades, tanto a nivel comercial como técnico: